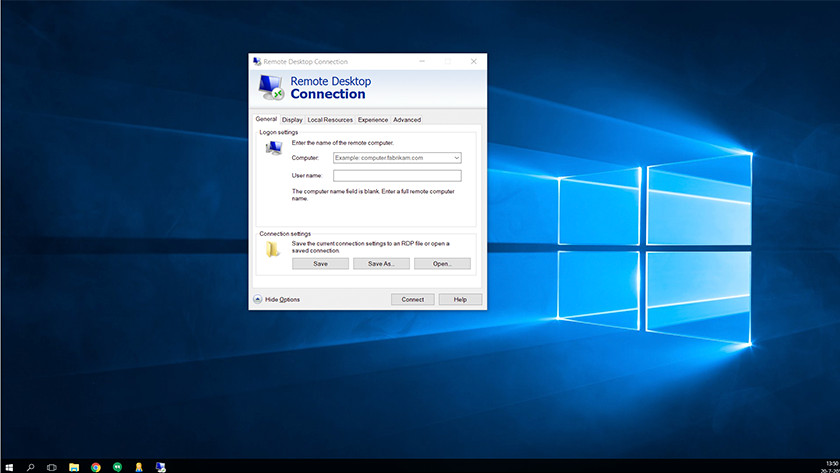

Vulnérabilité d’exécution de code à distance sur le protocole de bureau à distance

La vulnérabilité libellée CVE-2022-21893 est une faille de sécurité permettant à n’importe quel utilisateur standard et non privilégié d’accéder aux machines d’autres utilisateurs connectés via le protocole de bureau à distance (RDP), d’usurper leur identité et de compromettre éventuellement leurs données.

DESCRIPTION

La vulnérabilité libellée CVE-2022-21893, exploitable par tout utilisateur standard non privilégié et connecté à une machine distante (via un bureau à distance) donne la possibilité :

- d’accéder au système de fichiers des machines clientes d’autres utilisateurs connectés

- d’afficher et de modifier les données du presse-papiers d’autres utilisateurs connectés

- d’usurper l’identité d’autres utilisateurs connectés à la machine à l’aide de cartes à puce

L’attaquant qui l’exploite doit convaincre un utilisateur ciblé à se connecter à un serveur RDP malveillant. La lecture ou l’altération du contenu du presse-papiers ainsi que du contenu du système de fichiers de la victime s’effectue lors de la connexion au serveur malveillant.

Microsoft a déclaré qu’un exploit de la vulnérabilité serait de faible complexité conduisant à une cote de criticité CVSS de 7,7 sur 10, ce qui en fait est une gravité « importante ».

Des chercheurs ont déclaré qu’ils pensaient que la même technique fonctionnerait avec d’autres types d’appareils, de protocoles et de canaux, tels que les imprimantes, l’audio, les périphériques USB et la redirection d’authentification (via Remote Credential Garder).

IMPACT

- Confidentialité des données

- Elévation des privilèges

SYSTEMES AFFECTÉS

Les versions de Windows (éditions client et serveur) depuis Windows Server 2012 R2 sont concernées par cette vulnérabilité, on peut donc dire que la majorité des versions de Windows utilisées aujourd’hui sont impactées, d’où la liste suivante :

- Windows 7

- Windows 8.1

- Windows 10

- Windows 11

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

MESURES À PRENDRE

Il est fortement recommandé d’appliquer le correctif de Microsoft Windows publié le 11 janvier 2022.

RÉFÉRENCES

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21893

- https://csirt.gouv.bj/vulnerabilite-dexecution-de-code-a-distance-sur-le-protocole-de-bureau-a-distance/